Con eso de que uno cumple años xd he querido regalaros esta entrada que sigue el hilo de la anterior para tener una toma de contacto con el mundo del análisis forense. Este post se centra en el proceso de adquisición de evidencias "en caliente" para adquirir la memoria RAM de un ordenador. Del mismo modo, se van a explicar los pasos a seguir para su posterior análisis.

Este proceso está relacionado con la labor profesional de un perito informático al que le solicitan el análisis de un equipo debido a que ha sido infectado por un malware o un empleado descontento que está extrayendo información confidencial.

El motivo de llamarse una adquisición en caliente está relacionado con la memoria volátil y no volátil. La memoria RAM sólo se puede adquirir mientras el ordenador se encuentra encendido, una vez apagado es imposible.

Bueno vamos al lio!

Para realizar el volcado de memoria se pueden emplear dos herramientas: DumpIt y FTK Imager. En este caso se ha empleado la suite FTK Imager.

Para simular un caso real se ha empleado un disco duro con todas las herramientas que se van a utilizar. Esta buena práctica se emplea para evitar la modificación de la RAM con la ejecución de los programas del PC, así como no sé sabe si dichos programas han sido modificados para que se obtengan resultados predeterminados.

En el caso de emplear DumpIt se realizaría desde la consola de Windows:

En este caso, se ha empleado FTK Imager. Para ello, se crea una nueva imagen, se selecciona el formato de la imagen (EO1) y por último, la ubicación donde se desea guardar de tal manera que comienza la adquisición de memoria RAM.

Para respetar la cadena de custodia se realiza un hash del volcado de memoria RAM. Para ello, se pueden emplear herramientas como Winhex o Hashmyfiles.

Una vez adquirida la RAM en un dispositivo externo, se pasa a su análisis. Se va a emplear la herramienta Volatility para analizar el volcado de memoria RAM, así como para obtener datos de la misma.

Importante: Volatility tiene su propio ejecutable pero mola más emplear la versión es python así se puede "jugar" y me parece más potente. Al emplear python (yo tengo la 2.7) con Volatility es necesario la descarga e instalación de sus dependencias a través de librerías precompiladas. Adjunto las dependencias necesarias (PyCryto y Distorm3):

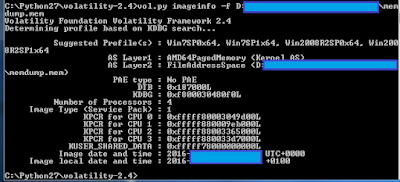

Para determinar el formato del volcado se emplea el plugin Imageinfo:

vol.py imageinfo –f D:\...\memdump.mem

Como se observa en el campo Suggesting Profile indica que podría ser un

Win7SPOx64

Seguidamente se muestran los programas que se estaban ejecutando en el momento en el que se ha capturado la memoria RAM. Para ello, empleando el plugin pslist:

vol.py pslist --profile=Win7sP1x64 –f

D:\...\memdump.mem

A continuación, se observa FTK Imager, que fue el software empleado:

También se cuenta con el plugin pstree para representar la ejecución de programa en forma de árbol.

Finalmente, se puede también obtener el historial de navegación del navegador web que se encontraba en ejecución en el momento de la adquisición de memoria.

Sin embargo, hace falta la instalación de dos plugins especiales (los plugins para IE si los tiene por defecto, pero sinceramente todos sabemos que IE se autodestruye al abrirse xd). Volatility no trae en la instalación estos plugins. Por ello, son necesarios los plugins:

- Firefoxhistory

- Firefoxcookies

- Firefoxdownloads

Buscando en Internet es fácil encontrar el código de los mismos. Adicionalmente, es necesario el

plugin sqlite_help pues tiene dependencia con los dos anteriores.

Si en el PC que se va analizar tuviera abierto Firefox, con el siguiente comando se exportaría las urls que tuviera abiertas en ese momento así como todas las descargas que hubiera hecho y el historial de sitios web vistos:

Esta información es realmente útil para un perito informático para realizar su labor. Por ejemplo, si suponemos que ese equipo estuviera infectado con una apt que se comunicará con su C&C (Command and Control) se podría ver ese tráfico si en ese momento se estuvieran enviado peticiones.

Así que eso es todo, espero que os sea útil y para cualquier duda, comentario, queja o agradecimiento xd no dudéis en escribir un comentario.

Saludos.

NaxHack5

"La mejor defensa es un buen ataque"

No hay comentarios:

Publicar un comentario